فایروال ها و چند وظیفه اصلی اشان (قسمت اول)

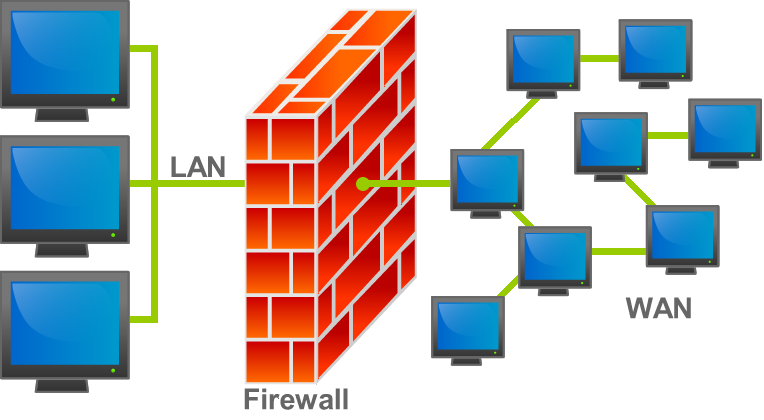

فایروال ها به عنوان دستگاه هایی که ضرروت حضورشان بر هیچ کارشناسی پوشیده نیست، چند وظیفه اصلی و پایه ای در شبکه انجام میدهند. در ادامه به معرفی این وظایف میپردازیم:

NAT ( برگرفته از Network Address Translation )

اولین و در عین حال مهم ترین وظیفه یک فایروال ، جداسازی شبکه داخلی یک سازمان از اینترنت است . یکی از فنآوری های موجود که ما را در جهت نیل به خواسته فوق کمک می نماید ، جداول NAT می باشند ( NAT ، همچنین کمک لازم در جهت حل معضل کمبود آدرس های IP را ارائه می نماید ) . مهمترین ایده مطرح شده توسط NAT ، عدم دستیابی به اکثر کامپیوترهای موجود در یک شبکه خصوصی از طریق اینترنت است . یکی از روش های نیل به خواسته فوق ، استفاده از آدرس های IP غیرمعتبر ( Invalid ) می باشد .

در اکثر موارد بکارگیری NAT ، صرفا” آدرس IP معتبر (Valid ) به فایروال نسبت داده می شود و تمامی کامپیوترهائی که مسئولیت حفاظت از آنان به فایروال واگذار شده است ، از آدرس های IP که صرفا” بر روی شبکه داخلی معتبر می باشد ، استفاده می نمایند . با تبعیت از چنین رویکردی ، زمانی که یک کامپیوتر موجود در شبکه داخلی نیازمند برقراری ارتباط با دنیای خارج است ، اقدام به ارسال درخواست خود برای فایروال می نماید . در ادامه فایروال به نمایندگی از کامپیوتر متقاضی ، درخواست مورد نظر را ارسال می نماید . در زمان مراجعت درخواست ارسالی ، پاسخ مربوطه به فایروال رسیده و در نهایت ، فایروال آن را برای کامپیوتر موجود در شبکه داخلی ارسال می نماید .

فرض کنید ، کاربری قصد داشته باشد که یک وب سایت خاص را از طریق کامپیوتر موجود بر روی یک شبکه داخلی ملاقات نماید .پس از درج آدرس وب سایت مورد نظر در بخش آدرس برنامه مرورگر ، درخواست وی به یک درخواست HTTP ترجمه شده و برای فایروال ارسال می گردد . در ادامه ، فایروال از آدرس IP مختص به خود در ارتباط با درخواست HTTP و به نمایندگی از کاربر ارسال کننده درخواست ، استفاده می نماید . پس از پاسخ به درخواست ، پاسخ مربوطه برای فایروال ارسال شده و در نهایت فایروال آن را برای کاربر مربوطه ارسال می نماید .

فیلترینگ پورت ها

فیلترینگ پورت ها از جمله مهمترین عملیاتی است که توسط فایروال ها انجام می شود و شاید به همین دلیل باشد که اکثر مردم بر این اعتقاد هستند که فایروال ها صرفا” به همین دلیل خاص طراحی و پیاده سازی شده اند و اغلب ، آنان را به عنوان ابزاری در جهت فیلترینگ پورت ها تصور می نمایند . همانگونه که می دانید ، مبادلات اطلاعات مبتنی بر پروتکلTCP/IP با استفاده و محوریت پورت ها انجام می گردد . در این رابطه ۶۵،۵۳۵ پورت TCP و به همین اندازه پورت UDP جداگانه وجود دارد که می توان از آنان به منظور مبادله اطلاعات استفاده نمود .

به منظور آشنائی با جایگاه پورت ها و نقش آنان در مبادله اطلاعات در پروتکل TCP/IP ، می توان آنان را نظیر ایستگاه های رادیوئی تصور نمود . فرض کنید TCP به عنوان موج FM و UDP به عنوان موج AM باشد . در چنین وضعیتی ، می توان یک پورت در پروتکل TCP/IP را همانند یک ایستگاه رادیوئی تصور نمود . همانگونه که یک ایستگاه رادیوئی با اهداف خاصی طراحی شده است ، پورت های TCP و UDP نیز چنین وضعیتـی را داشته و با اهداف خاصی طراحی شده اند . یکی از مهمترین دلایل ضرورت استفاده از فایروال ها و فیلترینگ پورت ها ، استفاده غیرمتعارف از پورت ها به منظور نیل به اهدافی دیگر است . مثلا” پورت ۲۱ مربوط به پروتکل TCP بطور سنتی به منظور FTP استفاده می گردد و مهاجمان می توانند از پورت فوق و با استفاده از برنامه هائی نظیر Telnet سوء استفاده نمایند ( با این که پورت فوق به منظور استفاده توسط برنامهTelnet طراحی نشده است ) .

پویش پورت ها و آگاهی از پورت های باز ، از جمله روش های متداولی است که توسط مهاجمان و به منظور یافتن یک نقطه ورود مناسب به یک سیستم و یا شبکه کامپیوتری ، مورد استفاده قرار می گیرد . مهاجمان پس از آگاهی از پورت های باز ، با بکارگیری برنامه هائی نظیر Telnet زمینه ورود غیر مجاز به یک سیستم را برای خود فراهم می نمایند .

وضعیت فوق و تهدیدات امنیتی مرتبط با آن ، ضرورت فیلترینگ پورت ها را به خوبی نشان می دهد . با فیلترینگ پورت ها ، این اطمینان ایجاد خواهد شد که هیچ چیزی نمی تواند از طریق یک پورت باز ارسال گردد مگر پروتکل هائی که توسط مدیریت شبکه به آنان اجازه داده شده است . مثلا” در صورتی که فیلترینگ پورت بر روی پورت ۲۱ مربوط به پروتکل TCP اعمال گردد ، صرفا” به مبادلات اطلاعات مبتنی بر FTP اجازه داده خواهد شد که از این پورت استفاده نمایند و مبادله اطلاعات به کمک سایر پروتکل ها و بکارگیری پورت فوق ، امکان پذیر نخواهد بود .

محدوده عملیاتی فیلترینگ پورت ها می تواند از موارد اشاره شده نیز تجاوز نموده و در سطح هدر یک بسته اطلاعاتی و حتی محتویات آن نیز تعمیم یابد . در چنین مواردی ، هدر بسته اطلاعاتی بررسی و با مشاهده اطلاعاتی نظیر آدرس مبداء ، مقصد ، شماره پورت و سایر موارد دیگر در رابطه با آن اتخاذ تصمیم می گردد . مشکل موجود در این رابطه به وجود اطلاعات جعلی و یا نادرست در هدر بسته های اطلاعاتی برمی گردد . مثلا” فرستنده می تواند آدرس های IP و سایر اطلاعات ذخیره شده در هدر بسته های اطلاعاتی را جعل نماید . به منظور غلبه بر مشکل فوق ، نوع دیگری از فیلترینگ که برخی فایروال ها به آن stateful packet inspections و یا فیلترینگ پویای بسته های اطلاعاتی می گویند ، ایجاد شده است . در مدل فوق ، در مقابل بررسی هدر بسته های اطلاعاتی ، محتویات آنان مورد بازبینی قرار می گیرد . بدیهی است با آگاهی از این موضوع که چه چیزی در بسته اطلاعاتی موجود است ، فایروال ها بهتر می توانند در رابطه با ارسال و یا عدم ارسال آن برای یک شبکه داخلی تصمیم گیری نمایند .

ادامه این مطلب را در مقاله بعد خواهید خواند.

دسته بندی ها: امنيت