مرکز عملیات امنیت شبکه یا SOC (بخش دوم)

مرکز عملیات امنیت شبکه SOC باید ارتباط و هماهنگی زیادی با مرکز عملیات شبکه NOC و همچنین مراکز CERT داشته باشد. به عبارتی نتیجه صحیح و خروجی مناسب از SOC حاصل نمیشود مگر با ارتباطات صحیح با دیگر مراکز. در توضیح اینکه، NOC مرکزی است برای حفظ صحت و سلامت شبکه جهت ارائه و پایداری خدمات و مرکز CERT مرکزی به جهت ارائه راهکارهای امنیتی در مواقع لزوم و وقوع حادثه. به همین جهت SOC ایی که به بار خواهد نشست که در وهله اول بتواند ارتباطات خود را با دیگر مراکز مرتبط با شبکه و امنیت حفظ و بهبود بخشد.

شرکت ها و محصولات مهم تولید کننده

OSSIM) Open Sorce Security Information Managment) محصول شرکت Alienvault ست.

برخی از ویژگیهای این محصول عبارتند از :

- Arpwatch:برای شناسایی Mac Address

- P0f:برای شناسایی سیستمهای غیرفعال و تحلیل تغییرات سیستم عاملها

- PADS: برای شناسایی نابهنجاری سرویسها

- OpenVas: برای شناسایی آسیب پذیری دارایی و تجهیزات، تجمیع (همبستگی) alertهای IDSها و اطلاعات آسیب پذیریها.

- Snort: به عنوان یک IPS (سیستم جلوگیری نفوذ) و به همراه نرم افزار نفوذ برای تجمیع و همبستگی رخدادها استفاده میشود.

- Suricata: به عنوان یک IDS (سیستم تشخیص نفوذ) استفاده میشود.

- Track: برای اطلاعات دادههای نشت که میتواند اطلاعات بسیار مفیدی از حملهها باشد، استفاده میشود.

- Ntop: برای ضبط traffic pattern مبادله بین hostها و host droupها استفاده میشود و اطلاعات و آمار روی پروتکلهای مورد استفاده را ضبط میکند.

- Nagios: برای مانیتور کردن hostها و اطلاعات سرویسهای موجود بر پایه پایگاه داده داراییها، استفاده میگردد.

- OSSEC: یک HIDS)Host-based Intrusion Detection System)

- Munin: برای تحلیل ترافیک و نگهبان سرویسها، استفاده میشود.

- NFSEN/NFDUMP: برای جمعآوری و تحلیل اطلاعات گردش شبکه.

- FPobe:برای تولید دادههای گردش شبکه از ترافیک ضبط شده.

Logrhythm شرکت مستقل امنیتی در زمینه SIEM است.

Arc Sight Security Intelligence and Risk Management (SIEM): محصول شرکت HP است. در واقع یک نرم افزار برای جمعآوری، تحلیل و مدیریت اطلاعات و رخدادهای امنیتی است.برخی از ویژگیهای این محصول عبارتند از :

- Arc Sight Enterprise Security Manager (ESM): ماشین مرکزی تحلیل برای مدیریت تهدیدات و مخاطرات است.

- Arc Sight Logger: یک ابزار جامع مدیریت logها برای متحد کردن logها، برای جمع آوری و جستوجو آنها استفاده میشود.

- Arc Sight Identify View: مانیتور کردن فعالیت کاربران.

- Arc Sight Connector: برای مانیتور پیوسته و اتوماتیک کنترلرها

منافع، اهداف و مزایا SOC

منافع حاصل از بکارگیری SOC

- کنترل و نظارت بر فعالیت کاربران

- کنترل سیستمها، دادههای شخصی و اطلاعات حساس

- تحلیل و یکپارچگی تعداد بیشمار Event ها و تحلیل و پاسخدهی مناسب

- کاهش هزینههای ناشی از تهدیدها و حملات امنیتی

اهداف مرکز عملیات امنیت (SOC)

- شناسایی و واکنش سریعتر به تهدیدهای واقعی

- مدیریت و هماهنگ کردن پاسخ به تهدیدات رویدادهای سایبری

- رصد وضع امنیت سایبری و گزارش ناکارآمدیها

- همکاری و مشارکت با نهادهای امنیت سایبری دولتی و خصوصی

- انجام تجزیه و تحلیلهای تهدیدات و آسیب پذیریها

- انجام تحلیل رویدادهای امنیت سایبری

- نگهداری پایگاه داده رویدادهای امنیت سایبری سازمان

- تولید هشدارها و یادآوریها برای تهدیدات عمومی و معین

- تولید گزارشهای منظم و ارائه به مدیریت.(Reporting System)

وظایف محوله بر مرکز عملیات امنیت (SOC)

- مدیریت تجهیزات امنیتی (Security Device management)

- مدیریت سرویسهای کاربران

- اداره رویدادهای تعاملی و انجام عملیات پیشرفته در امنیت

- مدیریت رویداد امنیتی

- مدیریت تهدید (Threat Management)

- مدیریت آسیب پذیریها (Vulnerability Assessment)

- انجام بازرسی و تکمیل چک لیستهای امنیتی به صورت دورهای

- لحاظ مباحث قانونی در امنیت سایبری

- مدیریت مؤثر وصلههای نرم افزاری به دلایل متعددی دارای اهمیت است: اولاً حجم بالای وصله هایی که منتشر میشوند، عملاً کنترل دستی آنها را ناممکن میکند. ثانیاً فرآیند استفاده از یک وصله جدید پیچیده بوده و شامل مراحل ارزیابی، دریافت، آزمایش، نصب و نگهداری وصله میباشد که مدیریت کل این فرآیند به صورت دستی خطازا میباشد. ثالثاً، سرعت از ملزومات مدیریت وصلههای منتشر شده است، چراکه نفوذگران به سرعت از رخنههای امنیتی کشف شده سوءاستفاده میکنند و باید این زمان را از آنان گرفت.

- مدیریت پیکربندی و نگهداری آخرین وضعیت سامانهها) مشخصات سخت افزاری، سیستم عامل، سرویسهای فعال، نرم افزارهای نصب شده، پورتهای باز، پیکربندی)

مقایسه SOC و NOC

مرکز عملیات شبکه NOC فاقد روشی برای مدیریت متمرکزحوادث امنیتی است. فعالیت اولیه مرکز عملیات شبکه NOC نگهداری و اطمینان از صحت و سلامت شبکه و زیرساخت سازمان است در حالی که مرکز عملیات امنیت SOC مدیریت حوادث امنیتی را به منظور حفاظت شبکه برعهده دارد. بنابراین به منظور افزایش بازدهی و کارآیی سازمانها، از طریق پاسخگویی مناسب به حوادث امنیتی مانند ویروسها و حملاتی که منجر به از دست رفتن یکپارچگی شبکه میشود ، وجود این مرکز در کنار مرکز NOC بسیار موثر خواهد بود.

مؤلفههای SOC

نیروی انسانی:

متخصص کامپیوتری که آشنایی با مفاهیم کلی امنیت اطلاعات، کار با ابزارهای خاص تشخیص نفوذ، فرآیندهای تحلیلی و تکنیکهای برقراری ارتباطات موثر) را داشته باشد.

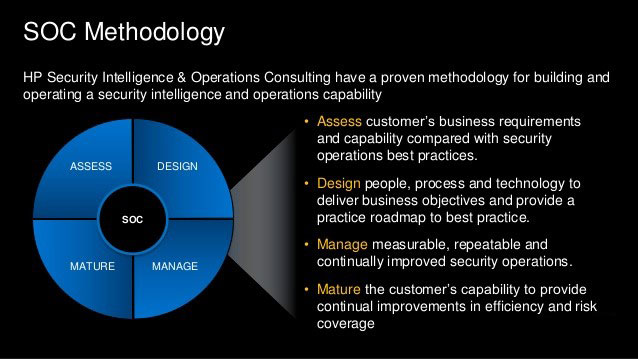

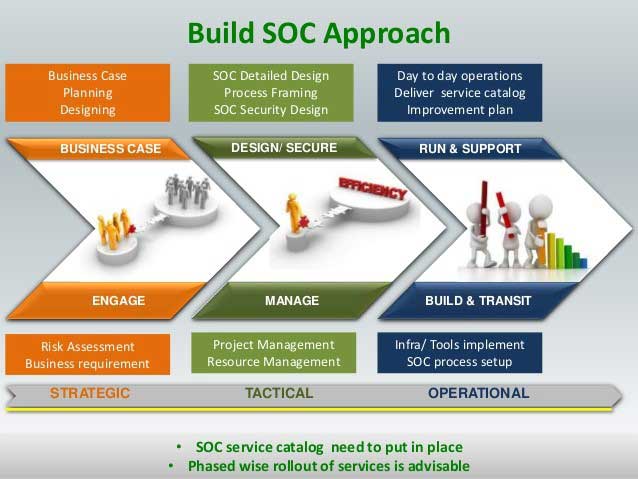

فرآیندها:

منطبق بر استانداردهای امنیت، فرآیندها شامل برنامهریزی، عملیاتی نمودن، ارزیابی، توسعه مرکز، پیاده سازی، طراحی دستورالعمل های اجرایی SOC است. که باید از یک سو عملاً وجود و فعلیت داشته باشد و از سوی دیگر بتوان آن را به مرحله بلوغ (آمادگی) رساند.

فرایندهای SOC به چهار دسته اصلی تقسیم می شود:

- فرآیندهای تجاری (Business processes): تمام مولفههای مدیریتی که برای اجرای موثر یک SOC مورد نیاز است.

- فرآیندهای فنی (Technology processes): تمام اطلاعات مربوط به مدیریت سیستم، مدیریت پیکربندی و طراحی مفهومی.

- فرآیندهای عملیاتی (Operational processes): ساز و کار عملیات روزانه، برنامهریزی شیفتهای کاری و….

- فرآیندهای تحلیلی (Analytical processes): تمام فعالیتهایی که برای تشخیص و درک بهتر رویدادهای مخرب و مختل کننده در دستور کار قرار میگیرد.

تکنولوژی:

- خود مرکز

- داخل شبکه: حسگرهای داخل شبکه بوده و رصد فعالیتهای امنیتی شبکه

در ادامه با موارد زیر آشنا خواهیم شد:

- ساختار کلی SOC

- قلب SOC

- بخشهای SOC

دسته بندی ها: امنيت