چگونه به تحلیلگر SOC کمک کنیم با «خستگی ناشی از هشدارها» مقابله کند؟

داده های نظرسنجی Palo Alto Networks نشان می دهد تحلیلگران SOC ( مرکز عملیات های امنیتی ) تنها قادرند ۱۴ درصد از هشدارهای ایجاد شده توسط ابزارهای امنیتی را مدیریت کنند. با در نظر گرفتن داده های IDC که نشان می دهند اغلب هشدارها مثبت کاذب هستند، نتایج قابل پیش بینی خواهد بود: هشدارها نادیده گرفته می شوند، تحلیلگران وقت خود را به دنبال سرنخ های اشتباه هدر می دهند و تهدیدات واقعی شناسایی نمی شوند.

گذشته از جلوگیری اولیه، اغلب ابزارهای امنیتی برای انجام یک عملکرد کلیدی یعنی «ایجاد هشدار و پاسخ به آن» طراحی شده اند. سرورها، روترها، فایروال ها و ابزارهای آنتی ویروس هشدار ایجاد می کنند. تیم های امنیتی اغلب برای فرآیندهای پرخطر احتمالی که کسب و کار معمولاً از آن ها استفاده می کند، به جای سیاست های «مسدود کردن» از سیاست های «صرفاً هشدار» استفاده می کنند.

فرض کمک کننده این است که تحلیلگران بر اساس این هشدارها، تمام رفتارهای مشکوک را بازبینی می کنند و می فهمند. اما وقتی تحلیلگران هزاران هشدار کم دقت را در روز دریافت کنند، این استراتژی به هم می ریزد. اگر این هشدارها از ابزارهای امنیتی صادر شود که هیچ اطلاعاتی در مورد رویدادها نمی دهند یا مقدار آن کم است وضعیت بدتر خواهد شد.

چک لیست کاهش خستگی ناشی از هشدارها

اگر سنسورها و سیستم های ایجاد هشدار را حذف کنیم در واقع نقاط کور امنیتی را ایجاد کرده ایم (اما اطلاعات زیادی هم به اندازه بی اطلاعی بد است) ما باید به روش های هوشمندانه تری از تکنولوژی استفاده کنیم تا بدون ایجاد مشکل جدید، مشکلات را حل کنیم. ما همچنان به هشدارها نیاز داریم اما باید دقیق تر باشند. این بدان معناست که هنگام در نظر گرفتن ابزارها و فرآیندها باید مفاهیم زیر را درک کنیم:

۱ – اتوماسیون

در گام اول سازمان ها می توانند با استفاده از اتوماسیون فرآیند رده بندی هشدار خود را به میزان قابل توجهی بهبود دهند. Palo Alto Networks بر این عقیده است که تمام عملیات های امنیتی لایه ۱ (رده بندی هشدار) با استفاده از تکنولوژی های SOAR (ساماندهی، اتوماسیون و پاسخ امنیتی) که برای خودکار کردن پاسخ دهی از ابزارهای از پیش تعریف شده استفاده می کنند قابل خودکارسازی هستند و بهتر است این کار انجام شود. این اعمال در رده بندی هشدار شامل آنالیز هشدار، به روزرسانی مورد در صورت شناخته شده بودن، باز کردن مورد در صورت شناخته شده نبودن و پس از آن رتبه بندی شدت هشدار برای ارسال به تحلیلگر می شود. با خودکارسازی این فرآیند، تعداد هشدارهایی که تحلیلگر باید پاسخگو باشد به میزان قابل توجهی کاهش می یابد و به وی اجازه می دهد زمان با ارزش خود را به جای خیره شدن به لاگ ها بر روی بررسی مشکلات صرف کند.

۲ – اتصال داده ها

در گام دوم اگر تیم های امنیتی قصد دارند قابلیت دید را بهبود دهند باید ابزارهای یکپارچه را نسبت به ابزارهای مجزا اولویت بندی کنند. اگر هفت ابزار مختلف در اختیار دارید که هر یک از آن ها به بخش خاصی از زیرساخت امنیتی نظر دارد و با هم در ارتباط نیستند، ابزارها نمی توانند اطلاعاتی را فراهم کنند که به تعقیب و رسیدگی تهدید کمک کند. اگر یک سری اقدامات که به تنهایی مساعد به نظر می رسند در عمل به ترتیبی عمل کنند که نشان دهنده دشمنی در سیستم باشد شما متوجه نخواهید شد. همچنین ممکن است یک ساعت را بر روی ردگیری بدافزاری کنید که به EPP شما نفوذ کرده و در آخر بفهمید توسط فایروال شما مسدود شده است.

یک پلتفرم امنیتی با قابلیت های داخلی، دید وسیع تری را فراهم می کند. برای مثال Cortex Data Lake نقاط انتهایی، کلود و داده های شبکه را به هم متصل می کند. این یکپارچگی میان اجزای امنیتی، داده های غنی تر (برای بررسی و تعقیب سریع تر تهدید) و هشدارهای آلوده (برای مسدود کردن اعمال مربوط به رفتار خرابکارانه قبل) را در اختیار Cortex XDR قرار می دهد.

۳ – یادگیری ماشین

در نهایت ابزار EDR (تشخیص و پاسخ نقطه انتهایی) دارای قابلیت های یادگیری ماشین است که به آن کمک می کند الگوها را تشخیص دهد و قابلیت یادگیری و بهبود دارد. EDR شما باید از سورس داده شما حاصل شود تا الگوریتم آن برای ایجاد هشدارهای دقیق تر، اولویت بندی شده به ویژه در جهت بهبود دقیق تر شدن هشدار ها ادامه دهد.

Cortex XDR دارای تشخیص های هوشمندتری است

Cortex XDR اثبات کرده است که ترکیبی از هشدارهای با بالاترین دقت را ارائه می دهد. این ترکیب برای تشخیص تهدیدات و همچنین لاگ غنی و همبسته برای بررسی و تعقیب تهدید بسیار سودمند است. این نوع هشدارها به سازمان ها کمک می کنند جلوی هشدار های اشتباه را بگیرند و در نتیجه تحلیلگرانشان می توانند بر روی بررسی تهدیدات واقعی متمرکز شوند.

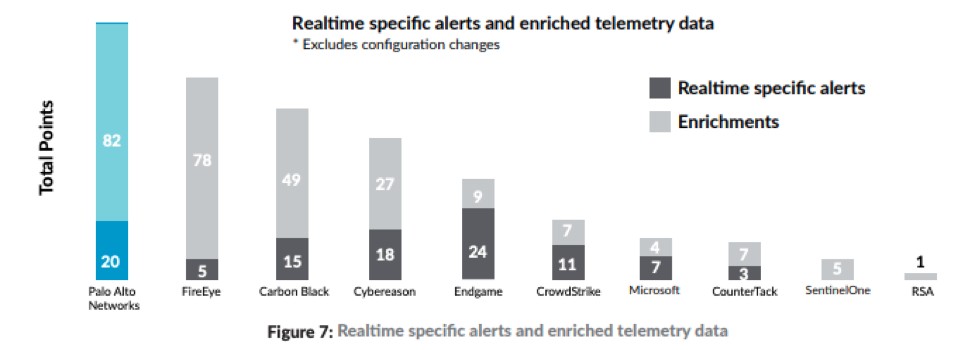

اخیراً آزمایش ابزارهای EDR با استفاده از شبیه سازی های حمله از گروه APT 3 از طریق MITRE ATT&CK نشان داد Cortex XDR and Traps قابلیت شناسایی بیشترین حمله ها را در بین ده عرضه کننده دیگر EDR را تشخیص داد. این ارزیابی یکی از اولین ارزیابی های صنعتی باز و عینی از عملکرد صحیح بازار EDR را فراهم کرد.

Cortex XDR با پیکربندی پیش فرض حین تست MITRE، ۲۰ هشدار ویژه آنی و ۸۲ لاگ را ایجاد کرد. مشتریان در آرایش واقعی می توانند با اتصال شبکه های بیشتر و سنسورهای کلود به Cortex Data Lake، به Cortex XDR قابلیت دید و اطلاعاتی بیشتری در مورد رفتار عاملین احتمالی تهدید بدهند. با این کار مثبت های کاذب کاهش می یابد و تشخیص رفتار خرابکارانه ای که به ظاهر مساعد است بهبود می یابد.

دسته بندی ها: امنيت