DNS Cache Poisoning چیست؟

DNS cache poisoning که به آن DNS spoofing هم گفته می شود نوعی حمله است که از آسیب پذیری های موجود در سیستم نام دامنه (DNS) سواستفاده می کند تا ترافیک اینترنت را از سرورهای قانونی به سمت سرورهای جعلی سوق دهد.

یکی از دلایل خطرناک بودن DNS poisoning این است که می تواند از یک سرور DNS به سرور DNS دیگری منتقل شود. در سال ۲۰۱۰، یک واقعه مسمومیت با DNS منجر به این شد که فایروال بزرگ چین به طور موقت از مرزهای ملی چین فراتر و اینترنت را در ایالات متحده آمریکا سانسور کند تا زمانی که مشکل برطرف شود.

نحوه کار DNS

هر زمان سیستم شما با یک نام دامنه مانند “google.com” ارتباط می گیرد، ابتدا باید با سرور DNS خود تماس بگیرد. سرور DNS با یک یا چند آدرس IP که کامپیوتر شما می تواند به google.com دسترسی پیدا کند پاسخ می دهد. سپس رایانه شما مستقیماً به آن آدرس IP عددی متصل می شود. DNS آدرس های قابل خواندن توسط انسان مانند “google.com” را به آدرس های IP قابل خواندن از طریق کامپیوتر مانند “۱۷۳.۱۹۴.۶۷.۱۰۲” تبدیل می کند.

DNS Caching

اینترنت فقط یک سرور DNS ندارد، زیرا بسیار ناکارآمد است. ارائه دهنده خدمات اینترنت شما سرورهای DNS خود را اجرا می کند، که اطلاعات سایر سرورهای DNS را ذخیره می کنند. روتر خانگی شما به عنوان یک سرور DNS عمل می کند ، که اطلاعات را از سرورهای DNS ISP شما ذخیره می کند. رایانه شما دارای یک حافظه پنهان محلی DNS است ، بنابراین می تواند به سرعت به جستجوی DNS که قبلاً انجام شده است مراجعه کند نه اینکه یک جستجوی DNS را بارها و بارها انجام دهد.

DNS Cache Poisoning

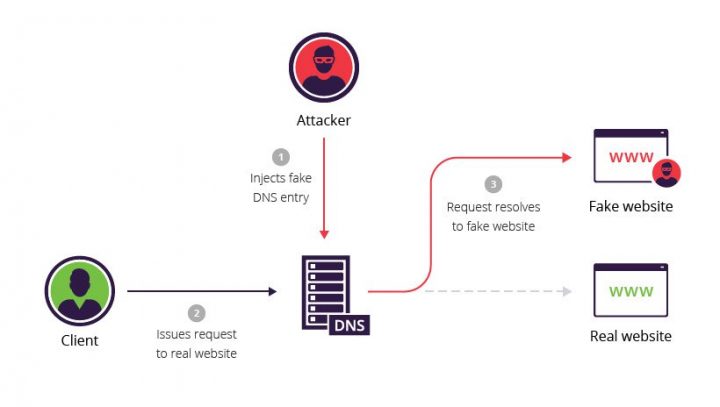

اگر یک حافظه نهان DNS دارای یک ورودی نادرست باشد، می تواند مسموم شود. به عنوان مثال، اگر یک مهاجم کنترل یک سرور DNS را بدست آورد و برخی از اطلاعات موجود در آن را تغییر دهد – به عنوان مثال ، آنها می توانند بگویند google.com در واقع به یک آدرس IP که مهاجم متعلق به آن است اشاره می کند – که سرور DNS به کاربران خود می گوید که برای Google.com در آدرس اشتباه. آدرس مهاجم می تواند شامل نوعی وب سایت فیشینگ مخرب باشد

DNS poisoning مانند این نیز می تواند گسترش یابد. به عنوان مثال ، اگر ارائه دهندگان خدمات اینترنتی مختلف اطلاعات DNS خود را از سرور در معرض خطر دریافت می کنند ، ورودی مسموم DNS به ارائه دهندگان خدمات اینترنت گسترش یافته و در آنجا ذخیره می شود. سپس با جستجو در ورودی DNS ، دریافت پاسخ نادرست و ذخیره آن ، به روترهای خانگی و حافظه پنهان DNS در سیستم ها سرایت می کند.

فایروال بزرگ چین به ایالات متحده گسترش می یابد

این فقط یک مشکل تئوری نیست – بلکه در سطح وسیعی در دنیای واقعی اتفاق افتاده است. یکی از راه های کار فایروال چین، مسدود کردن در سطح DNS است. به عنوان مثال ، یک وب سایت مسدود شده در چین، مانند twitter.com ، ممکن است سوابق DNS خود را به یک آدرس نادرست در سرورهای DNS در چین نشان دهد. این امر منجر به غیرقابل دسترسی بودن توییتر از طریق روش های معمول می شود. به این فکر کنید که چین عمداً حافظه پنهان DNS خود را مسموم می کند.

در سال ۲۰۱۰ ، یک ارائه دهنده خدمات اینترنت در خارج از چین به اشتباه سرورهای DNS خود را برای دریافت اطلاعات از سرورهای DNS در چین پیکربندی کرد. این سوابق نادرست DNS را از چین دریافت و آنها را در سرورهای DNS خود ذخیره کرد. سایر ارائه دهندگان خدمات اینترنت اطلاعات DNS را از آن ارائه دهنده خدمات اینترنت واکشی می کنند و از آنها در سرورهای DNS خود استفاده می کنند. ورودی های مسموم DNS همچنان گسترش می یابد تا جایی که دسترسی برخی از افراد در ایالات متحده به توییتر ، فیس بوک و یوتیوب از طریق ارائه دهندگان خدمات اینترنت آمریکایی آنها مسدود شد. فایروال بزرگ چین در خارج از مرزهای ملی خود “نشت” کرده و از دسترسی افراد دیگر در جهان به این وب سایت ها جلوگیری کرده است. این اساساً به عنوان یک حمله مسمومیت DNS در مقیاس بزرگ عمل می کند. (منبع.)

راه حل

دلیل واقعی DNS cache poisoning چنین مشکلی است زیرا هیچ راهی واقعی برای تعیین اینکه آیا پاسخ های DNS دریافتی شما واقعاً قانونی هستند یا اینکه دستکاری شده اند وجود ندارد.

راه کار صحیح جلوگیری از DNS cache poisoning استفاده از DNSSEC است. DNSSEC به سازمانها اجازه می دهد تا سوابق DNS خود را با استفاده از رمزنگاری کلید عمومی امضا کنند، و این باعث می شود که اطمینان حاصل شود که رایانه شما می داند آیا باید به رکورد DNS اعتماد کرد یا اینکه مسموم شده است یا به مکان نادرستی هدایت می شود.

دسته بندی ها: امنيت