معرفی انواع حملات تحت شبکه

برای یک کارشناس امنیت اطلاعات و ارتباطات این یک امر ضروری است که انواع حملاتی را که به شبکه و سیستم های موجود در آن و به ویژه به کنترل های دسترسی موجود انجام می شود را شناسایی و درک کند . اینگونه حملات بصورت خلاصه در قالب این مقاله معرفی و بررسی می شوند، در ادامه به معرفی اینگونه حملات خواهیم پرداخت :

۱-حملات تکذیب سرویس یا DOS و DDOS

این نوع حملات با هدف خارج کردن منبع اطلاعاتی از سرویس به گونه ای که دیگر آن منبع قادر به ارائه سرویس به دیگران نبوده و نتواند تبادل اطلاعات درستی با کاربرانش داشته باشد ، انجام می شود . حملات DDOS یا خارج از سرویس کردن بصورت توزیع شده ، برای حمله به هدف مورد نظر از چندین کامپیوتر مختلف استفاده می کنند ، در اینگونه حملات نرم افزارهای حمله به هدف بر روی تعداد زیادی از کامپیوترهای موجود در شبکه ارتباطی نصب می شوند .

این نصب شدن حتی از دید مالک سیستم هم مخفی می ماند و صاحب سیستم از اینکه این نرم افزارها بر روی سیستم او نصب شده اند کاملا بی خبر است ، زمانی که تعداد اینگونه ماشین های طعمه زیاد شد ، مهاجم به این تعداد کثیر از کامپیوترها دستور می دهد که حملات خود را به یک هدف تعیین شده شروع کنند و سرور مورد نظر به دلیل عدم توانایی در پاسخگویی به این حجم زیاد از درخواست ها از سرویس خارج شده و به اصطلاح Overwhelm یا دستپاچه می شود . برخی از مهمترین و معروفترین نوع از این حملات DOS به شرح زیر هستند :

-

- حمله Buffer Overflow : در این نوع حمله یک فرآیند ( Process ) بیش از اندازه مورد نیاز خود اطلاعات دریافت می کند . اگر این فرآینده به گونه ای طراحی نشده باشد که در چنین مواقعی از خود پاسخ درستی ارائه دهد ، با به وجود آمدن چنین حالتی این امکان را برای یک مهاجم ایجاد می کند که از نرم افزار مربوطه سوء استفاده کند . یک نوع حمله به نام Ping Of Death وجود دارد که در این نوع حمله مهاجم بسته های اطلاعاتی ICMP ٍاز نوع ECHO را با حجمی بیش از اندازه معمول آن ، یعنی بیشتر از ۶۵ کیلوبایت برای سرور مقصد ارسال می کند ، اینکار می تواند باعث از کار افتاده شدن سرور مقصد و به هم خوردن متغیرهای سیستم و در نهایت منجر به یک نوع حمله از نوع Buffer Overflow شود.

-

- حمله SYN :در این نوع حمله ، مهاجم از فضای بافری که در ایجاد نشست یا Session Handshake مربوط به پروتکل TCP/IP وجود دارد استفاده می کند و از این طریق از سیستم سوء استفاده می کند . در این نوع حمله مهاجم سرور را با حجم عظیمی از درخواست های برقراری ارتباط یا SYN پر می کند ، پس از اینکه سرور به این درخواست ها پاسخ داد ، مهاجم به جای اینکه پاسخ این درخواست ها را بدهد ، به هیچکدام پاسخ نمی دهد و سرور همچنان منتظر دریافت پاسخ از مهاجم باقی می ماند . این زمانی که سرور در انتظار پاسخ مهاجم می باشد ممکن است دچار از کار افتادگی یا Crash شود و سیستم دیگر قادر به ارائه سرویس نباشد.

-

- حمله Teardrop : در این نوع حمله مهاجم Fragmentation Offset و طول بسته اطلاعاتی پروتکل IP را دتسکاری می کند . سیستم هدف پس از اینکه بسته اطلاعاتی دستکاری شده را دریافت کرد ، برای سر هم کردن و بازساری بسته اطلاعاتی به دلیل دستکاری شدن صف پروتکل مورد نظر دچار مشکل و ابهام می شود و بنا به دستوراتی که این بسته اطلاعاتی در خصوص اطلاعات موجود به سیستم هدف می دهد عمل می کند و در نهایت سیستم دچار مشکل و Crash خواهد شد .

-

- حمله Smurf : این نوع حمله با استفاده از تکنیک های IP Spoofing و پروتکل ICMP سعی در اشباع کردن سیستم هدف از ترافیک های بیهوده می کند که در نهایت منجر به انجام شدن حملات DOS خواهد شد. ساختار این نوع حمله از سه پایه و اساس ساخته شده است : سایت مبداء ، سایت پرش یا Bounce و سایت هدف . مهاجم یا سایت مبداء بسته اطلاعاتی Spoof شده ای از نوع Ping را برای آدرس Broadcast یک شبکه ( سابت پرش ) ارسال می کند . بسته اطلاعاتی دستکاری شده آدرس مبداء سایت هدف را به عنوان آدرس مبدا و مقصد در خود دارد . این بسته اطلاعاتی در کل شبکه پخش می شود و همگی سیستم ها به جای اینکه به درخواست مبدا که از طرف مهاجم ارسال شده اند پاسخ دهد همگی پاسخ ها را به سمت سرور هدف ارسال می کنند . در این هنگام سرور هدف که در مورد بسته های دریافتی خود دچار ابهام شده است قادر به پاسخگویی نبوده و در نهایت Crash می کند .

۲-درب های پشتی یا Backdoor

حملات از نوع Backdoor معمولا از طریق مودم های Dialup و یا ADSL و یا هر وسیله ارتباطی انجام می شوند که مستقیما به داخل شبکه هدف متصل شده است . هر گونه ارتباط خارجی می تواند به نوعی در ایجاد یک Backdoor به هکر ها کمک کند . استراتژی اصلی در اینگونه حملات این است که یک مهاجم بتواند بدون درگیر شدن با مکانیزم های امنیت و کنترل های امنیت تعبیه شده در شبکه هدف وارد یک شبکه شود که معمولا اینگونه حملات از طریق همین ارتباطات شخصی درون سازمانی انجام می شوند . Backdoor در ساختار های برنامه نویسی به درگاهی اطلاق می شود که معمولا توسط برنامه نویسی اصلی سیستم برای انجام و اعمال تغییرات بعدی در سیستم ایجاد شده است و صرفا خود برنامه نویس از آنها خبر دارد.

۳-Spoofing یا فریب دادن

مهاجمین آدرس های IP و همچنین آدرس های سخت افزاری خود یا MAC ها را دستکاری کرده و به سیستم هدف اینطور القا می کنند که در حال برقراری ارتباط با سیستم درستی هستند و این در حالی است که سیستم هدف فریب اینکار را خورده است . در این حالت سیستم هدف به دلیل اینکه به آن آدرس IP و یا MAC اعتماد دارد به سیستم مهاجم اجازه دسترسی به منابع تعیین شده در سیستم را خواهد داد . دستکاری آدری IP یا IP Spoofing در سطح بسته های اطلاعاتی از نوع TCP انجام می شوند ، به این دلیل بیشتر از پروتکل TCP استفاده می شود که اکثر سیستم هایی که در اینترنت مورد استفاده قرار می گیرند از پروتکل TCP/IP به عنوان پروتکل ارتباطی خود استفاده می کنند در این روش مهاجم درخواستی برای سیستم هدف از طرف یک آدرس IP مورد اعتماد و شناخته شده برای سیستم هدف ارسال می کند و آدرس IP و سایر مشخصات خود را نیز مخفی نگه می دارد . سیستم هدف معمولا این درخواست درست و مورد اعتماد دانسته و به آن پاسخ می دهد .

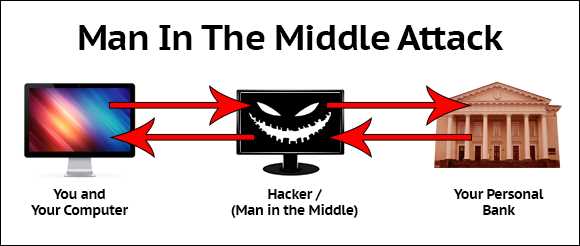

۴-حملات MITM یا Man-In-The-Middle

حمله از نوع MITM از دو عنصر تشکیل شده است ، ابتدا از یک مهاجم یا Attacker که در اینجا به اختصار آنرا A می نامیم و دیگر از یک شخص دیگر یا Person که در اینجا به اختصار به آن P می گوییم . A در اینجا دارای یک کلید عمومی است که در شبکه این کلید عمومی را به عنوان کلید عمومی P معرفی می کند ، در این حالت زمانی که کاربران دیگر قصد ارسال اطلاعات به P را دارند از کلید عمومی A برای رمزنگاری اطلاعات استفاده می کنند و این همان لحظه ای است که A می تواند با استفاده از کلید خصوصی که در اختیار دارد اطلاعات را رمز گشایی و بازخوانی کند . در این میان A می تواند مجددا اطلاعات را تغییر داده و اطلاعات تغییر یافته را مجددا به P ارسال کند .

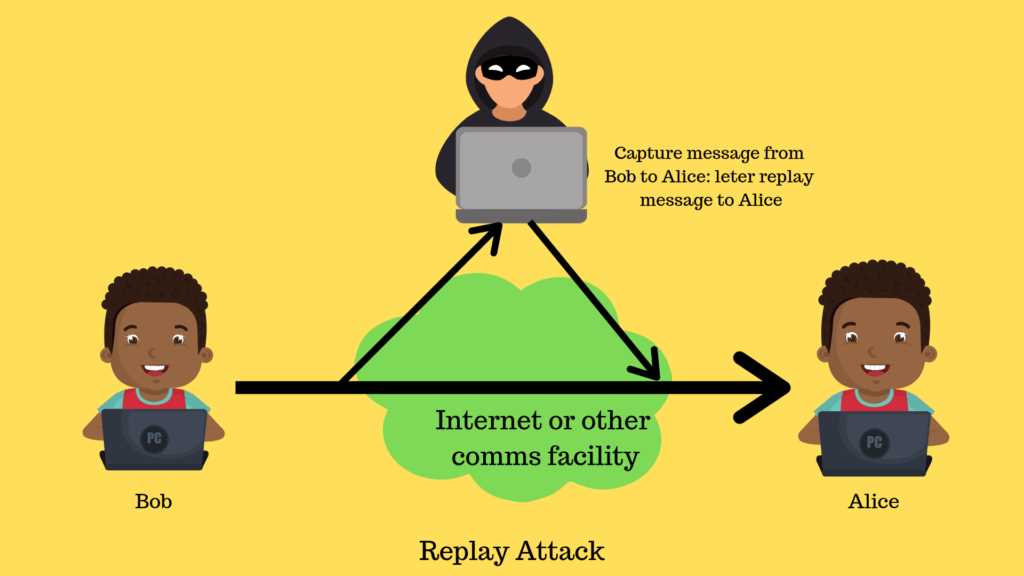

۵-حمله Replay

این نوع حمله زمانی رخ می دهد که مهاجم اطلاعاتی از قبیل نام کاربری و رمز عبور را یافته و همچنین پیام های قبلی سیستم را در خود ذخیره می کند و در هنگام قطع شدن اتصال یا Session مربوطه مجددا اقدام به استفاده از این اطلاعات می کند و خود را به عنوان یکی از طرف های مورد اعتماد در ارتباط معرفی می کند . یکی از روش های مقابله در مقابل اینگونه حملات استفاده از یک مجموعه از شماره های تصادفی و ی رشته های تصادفی به نام Nonce است .

اگر فرض کنیم که محمد بخواهد با شهاب ارتباط برقرار کند ، با اولین پیغام خود به شهاب یک Nonce برای وی ارسال می کند ، زمانی که شهاب به محمد پاسخ می دهد Nonce را نیز به محمد باز می گرداند تا ثابت کند که این شهاب است که قصد ارسال مجدد اطلاعات به محمد را دارد . هر شخص دیگری که بخواهد وارد این ارتباط بشود نمی تواند از Nonce جدید استفاده کند .

روش دیگری که برای ایمن سازی در مقابل اینگونه حملات وجود دارد ، این است که در هنگامی که محمد قصد ارسال اطلاعات را دارد به اطلاعات ایجاد شده فاکتور زمان را نیز اضافه می کند یا به قولی به اطلاعات خود Timestamp را نیز اضافه می کند . این پارامتر زمانی نشان دهنده زمانی است که پیام ارسال شده است ، بنابر این اگر کسی مجددا قصد استفاده از این اطلاعات را داشته باشد مشخص می شود که در همان زمان قبلی از این اطلاعات استفاده نشده است و اطلاعات جدید نامعتبر هستند .

۶-حمله TCP Hijacking

برای تشریح این نوع حمله بایستی بگوییم که در این نوع حمله مهاجم در بین راه قرار گرفته و یک Session فعال را از یکی از طریفت ارتباط ربوده و خود را در میان این Session فعال و البته مورد اعتماد قرار می دهد . این Session ممکن است که میان یک سرور و یک کلاینت باشد . کامپیوتر مهاجم آدرس IP خود را به جای آدرس IP کلاینت قرار داده و ارتباط درست خود با سرور را ادامه می دهد ، بطوریکه سرور گمان می کند که این همان کلاینت مورد اعتمادش است ، این مورد می تواند در مورد سرور نیز بصورت متقابل انجام شود . برای وضوع بیشتر این مسئله به مراحل زید توجه کنید :

- کلاینت مورد اعتماد به سرور شبکه متصل می شود.

- کامپیوتر مهاجم کنترل کامپیوتر کلاینت مورد اعتماد را به دست می گیرد .

- کامپیوتر مهاجم ، کامپیوتر کلاینت مورد اعتماد شبکه را از سرور شبکه قطع ارتباط می کند .

- کامپیوتر مهاجم آدرس کامپیوتر کلاینت را به جای آدرس IP خود قرار داده و Sequence Number های کلاینت را دستکاری می کند.

- کامپیوتر مهاجم همچنان ارتباط خود را با سرور شبکه ادامه می دهد . ( سرور شبکه گمان می کند که همچنا با کلاینت در ارتباط است.

۷-حملات مهندسی اجتماعی یا Social Engineering

این نوع حمله که همیشه بیشترین درصد موفقیت و همیشه بیشترین میزان آسیب رسانی را دارد با استفاده از دانش رواشناسی و روابط عمومی مهاجمین برای بدست آوردن رمز های عبور و یا شماره پین ها و بسیاری دیگر از اطلاعات بکار می رود. برای مثال یک هکر می تواند خود را به عنوان یکی از کارشناسان واحد انفورماتیک سازمان به یکی از پرسنل در یک تماس تلفنی معرفی کرده و از وی درخواست کند که به دلیل بروز مشکلات فنی در نرم افزار اتوماسیون نیازمند رمز عبور و نام کاربری وی هستند تا بتوانند مشکل بوجود آمده را مرتفع سازند . این نوع حملات انواع و اقسام مختلفی دارند که برخی از آنها به شرح ذیل می باشد :

- بعد از بروز مشکل در شبکه یک سازمان برای پرسنل این سازمان ایمیل هایی ارسال می شود که در این ایمیل ها از کارمندان خواسته شده که جهت بازسازی مشکلات بوجود آمده در شبکه سازمان رمز های عبور و نام های کاربری خود را به آدرس مورد نظر ارسال کنند.

- ایمیلی به پرسنل یک سزمان ارسال می شود و در آن عنوان می شود که جهت وارد کردن اطلاعات مربوط به اضافه کاری ماه جاری ،رمز عبور خود را به این آدرس ارسال نمایید ، اینکار بایستی تا انتهای هفته انجام شود در غیز اینصورت حقوق های این ماه واریز نخواهند شد .

- یک نفر خود را به عنوان پشتیبان فنی سیستم معرفی می کند و به شما می گوید که هارد دیسک کامپیوتر شما دچار مشکل شده است و سوخته است ، وی هارد دیسک را جهت تعمیر از دستگاه خارج می کند و به جای آن کی دستگاه هارد دیسک دیگر قرار میدهد که در نهایت اطلاعات موجود در هارد دیسک قبلی شما را کاملا تخلیه و بدست می آورد .

همیشه خطرناکترین نوع حملات به یک شبکه از همین نوع هستند و تنها راهی که می توان در برابر اینگونه حملات مقابله کرد ، ایجاد یک بیانیه امنیت اطلاعات در این خصوص و همچنین برگزاری کلاسهای آموزشی و توجیهی برای کارکنان است.

۸-حمله زباله گردی یا Dumpster Diving

Dumpster Diving در واقع یک روش برای بدست آوردن اطلاعات است ، در این روش مهاجم با استفاده از اطلاعاتی که از طرف سازمان یا افرادی در سازمان دور ریخته شده اند ، اطلاعاتی در خصوص هدف حمله خود بدست می آورد . در بسیار از مواقع اطلاعاتی که در سطح زباله یک سازماین یافت می شود می تواند برای یک مهاجم بسیار ارزشمند باشد . اطلاعات دور ریخته شده می توانند شامل نامه های داری ، لیست شماره تلفن ها و یا رمزهای عبور و نام های کاربری و یا حتی چارت سازمانی یک سازمان را در خود داشته باشد . همیشه به خاطر داشته باشید که یکی از مواردی که در امنیت اطلاعات بسیار حساس است ، محرمانگی اطلاعات است و این یعنی صرفا کسانی که مجاز به دسترسی به اطلاعات هستند بایستی توان دسترسی به اطلاعات را داشته باشند . تصور کنید که یک مستد محرمانه اداری در سطح زباله یک سازمان یافت می شود ، اگر شخصی به منظور سوء استفاده از این اطلاعات استفاده کند می تواند سازمان را دچار مشکل کند و این یکی از مسائلی است که در خصوص حفظ محرمانگی بایستی رعایت شود .

۹-حدس زدن رمزهای عبور یا Password Guessing

به دلیل اینکه استفاده از رمزهای عبور از معمولترین روشهای احراز هویت برای ورود افراد به سیستم های اطلاعاتی در همه جا می باشد ، بدست آوردن رمزهای عبور یکی از روشهای موثر و معمل برای انجام یک حمله است . بدست آوردن رمز عبور افراد می تواند به روش های متنوعی انجام شود ، این روش ها می توانند قرارگرفتن بصورت فیزیکی در کنار فرد و مشاهده رمز وارد شده در سیستم ، شنود شبکه برای بدست آوردن رمز های منتقل شده در شبکه ، مهندسی اجتماعی و فریب دادن کاربر ، سوء استفاده کردن از پایگاه های داده و در نهایت حدس زدن رمز های عبور کاربران باشد . مرحله آخر از این موارد می تواند به روشهای اصولی و یا تصادفی انجام شود .

۱۰-تکنیک Brute Force

در این روش برای بدست آوردن و حدس زدن رمز عبور ، رمز های تصادفی تولید می شود و با Hash رمز اصی مقایسه می شود ، در این روش که معمولا زمانگیر نیز هست ، مهاجم امیدوار است که بتواند رمز مورد نظر را بصورت تصادفی حدس بزند . در این روش نیز می توان از یک سری منطق های استفاده کرد ، به این معنا که مثلا برای رمز های از نام های کاربری ، شماره های پرسنلی، عنوان های شغلی و نام افراد در حدس زدن رمزها استفاده شود که تا حد زیادی کارایی این تکنیک را بالا می برد.

۱۱-تکنیک حمله دیکشنری یا Dictionary Attack

در این روش همانطور که از نامش پیداست از یک فرهنگ لغت یا همان دیکشنری که در آن مجموعه ای از رمزهای عبور معمول در دنیا وجود دارد استفاده می شود تا از این طریق بتوان رمز عبور شخص یا شبکه را پیدا کرد و به منابع آن دسترسی یافت . یکی از معمولترین روش ها در این تکنیک این است که فایل رمزنگاری شده حاوی رمزهای عبور را به یک نرم افزار که کار حمله دیکشنری را انجام می دهد معرفی می کنیم ، و سپس این نرم افزار رشته های رمزنگاری شده یا Hash شده داخل این فایل را با رشته های تولید شده در این نرم افزار مقایسه می کند و در صورت یکی بودن رمز مورد نظر پیدا می شود .

۱۲-سوء استفاده از نرم افزارها یا Software Exploitation

نقاط ضعف موجود در نرم افزار ها ( Vulnerabilities ) می تواند برای سوء استفاده مهاجمین و پیدا کردن دسترسی غیر مجاز به اطلاعات سیستم مورد استفاده قرار بگیرند ، برای مثال برخی از نقاط ضعف شناخته در نرم افزار های به شکل زیر می باشند :

- سرویس دهنده وب ناول یا Novell Web Server : یک مهاجم با ارسال یک حجم زیاد از دستور GET به پورت مدیریت از راه دور این سرور می توانست باعث بوجود آمدن یک حمله از نوع DOS Buffer Overflow شود . این باعث می شد که داده هایی که به سمت بافر حافظه منتقل می شوند سرریز شده و همچنان در حافظه اصلی به شکل دستورات اجرایی باقی بمانند .

- سیستم عامل AIX : رمزهای عبور با استفاده از دستورات سیستمی قابل افشاء شدن هستند .

- سیستم عامل IRIX : یک نقطه ضعف امنیتی از نوع Buffer Overflow در سیستم وجود دارد که می تواند باعث دستیابی مهاجم به دسترسی مدیریتی یا Root سیستم شود .

- ویندوز ۹x : نقطه ضعف امنیت در سیستم وجود دارد که به مهاجم اجازه بدست آوردن رمز های عبور Screen Saver را می دهد . همین امر می تواند باعث ارائه شدن دسترسی غیرمجاز به منابع سیستمی شود .

- ویندوز NT : نقطه صعف امنیتی در اینگونه سیستم ها وجود دارد که از این طریق یک کاربر محدود شده می تواند دسترسی های خود را به یک کاربر مدیر تغییر دهد و از منابع سیستم سوء استفاده کند .

۱۳-اسب های تروا یا Trojan Horse

اسب های تروا یا Trojan Horse ها نوعی از کدهای مخرب هستند که خود را در درون یک نرم افزار میزبان قرار می دهند و به ظاهر نرم افزاری کاربردی هستند. به محض اینکه نرم افزار مورد نظر توسط کاربر اجرا می شود ، آن کد مخرب که می تواند از نوع ویروس ، کرم و یا انواع دیگر کدهای مخرب باشد از درون نرم افزار میزبان اجرا شده و ایستگاه کاری ، سرور و یا شبکه ای را که در آن قرار دارد را آلوده خواهد کرد و بر همین اساس می تواند باعث دسترسی غیرمجاز به منابع سیستمی نیز بشود . اسب های تروا ابزارهایی هستند که معمولا هکر ها برای حفظ دسترسی ها و ایجاد درب های پشتی ( Backdoor ) برای سوء استفاده های بعدی از سیستم استفاده می شوند . اسب های تروا معمولا از طریق اینترنت و با استفاده از پروتکل FTP و یا نرم افزارهای مفید رایگان و یا حتی از طریق ایمیل و وب سایت ها و بسیاری دیگر از روش ها … وارد سیستم هدف می شوند . اسب های تروا شناخته شده معمولا از پورت های زیر برای کارهای خود استفاده می کنند :

- Trinoo : پورت های ۱۵۲۴ و ۲۷۴۴۴ و ۲۷۶۶۵ و ۳۱۳۳۵

- Back Orifice : پورت ۳۱۳۳۷

- Netbus : پورت ۱۲۳۴۵

- Subseven : پورت های ۱۰۸۰ و ۱۲۳۴ و ۲۷۷۳

برخی از انواع اسب های تروا به گونه ای برنامه نویسی شده اند که بتوانند یک سری پورت های خاص را برای سوء استفاده بر روی سیستم هدف باز کنند . معمولا زمانی که یک اسب تروا بر روی یک سیستم نصب می شود یک پورت با شماره بالا را برای خود باز می کند و معمولا از محدوده پورت های شناخته شده استفاده نمی کند. بعد ها همین پورت های باز می تواند توسط مهاجم مجددا اسکن شده و از طریق آنها به سیستم حمله می شود. اسکن کردن مخرب سیستم ها در قسمت بعدی بیشتر بررسی می شود .

۱۴-اسکن سیستم یا System Scanning

هیچ سیستم کامپیوتری که به یک شبکه داخلی و یا یک شبکه عمومی متصل است از اسکن های غیرمجاز مصون نیست .اسکن سیستم فرآیندی است که برای بدست آوردن اطلاعات از سیستم هدف در جهت برنامه ریزی حمله به آن سیستم انجام می شود . مهاجمین از این روش برای شناسایی پورت های باز سیستم ، سرویس های موجود بر روی سیستم ، و همچنین سیستم عامل و نرم افزارهای نصب شده بر روی سیستم هدف استفاده می کنند . اسکن کردن سیستم هدف به مهاجم این امکان را می دهد که با شناسایی درست هدف ، نقاط ضعف آنرا بررسی و از طریق این نقاط ضعف براحتی به سیستم حمله کند. اسکن کردن سیستم های هدف یکی از مراحل انجام یک طرح حمله هکری است که این طرح شامل مراحل زیر می شود :

شناسایی شبکه ( Network Reconnaissance ) : در مرحله شناسایی شبکه ، مهاجم اطلاعات ارزشمندی در خصوص شبکه مقصد از قبیل موارد زیر را بدست می آورد :

- >>> نام دامنه های موجود و بلوک های ip

- >>> سیستم های تشخیص نفوذ

- >>> سرویس های فعال

- >>> نوع سیستم عامل ها و پروتکل ها مورد استفاده

- >>> فایروال ها و تجهیزات محافظت شبکه

- >>> اطلاعات در خصوص زیرساختارهای شبکه

بدست آوردن دسترسی سیستمی ( Gaining System Access ) : بدست آوردن دسترسی به سیستم هدف از چندین روش به شرح زیر ممکن است انجام شود :

- >>> ربودن نشست یا Session Hijacking

- >>> بدست آوردن رمز عبور یا Password Cracking

- >>> شنود شبکه یا Sniffing

- >>> دسترسی مستقیم فیزیکی به سیستم های کنترل نشده شبکه

- >>> سوء استفاده از حسابهای کاربری پیشفرض

- >>> مهندسی اجتماعی

حذف آثار حمله ( Removing Evidence Of the Attack ) : بعد از اینکه حمله به درستی انجام شد ، آثار حمله می تواند به روش های زیر حذف شود :

- >>> ویرایش و حذف لاگ های امنیتی ( Security Logs )

- >>> دستکاری Syslog سرور

- >>> جابجا کردن فایل های سیستمی با ابزارهای Rootkit

- >>> ایجاد حساب های کاربری مجاز

- >>> ایجاد و نگهداری اسب های تروا ، ویروس هایی مانند Subseven و Netbus

کارشناسان امنیت نیز بایستی سیستم های شبکه خود را بصورت متناوب اسکن کرده و آثار هک و موارد مشکوک از جمله نقاط ضعف امنیتی را مرتبا بررسی کنند . به دلیل اینکه مرحله اسکن کردن سیستم های هدف اولین مرحله در انجام حملات هکری است ، ما با بررسی وضعیت شبکه و کنترل اسکن هایی که از یک سیستم می شود می توانیم از بروز حمله قبل از آن مطلع شده و جلوی روی دادن آن را بگیریم .

دسته بندی ها: امنيت